Sitios Web Falsos

Para obtener información, el estafador puede hacerse pasar por una persona o empresa de confianza en una aparente comunicación oficial por correo electrónico que puede incluir un enlace a un sitio web falso. Estas páginas fraudulentas pueden tener un aspecto muy convincente y ser casi idénticas a la del banco o empresa real, y explicar las razones por las que se solicita ingresar una contraseña de maneras muy persuasivas. Es frecuente que la persona caiga en la trampa e introduzca su contraseña, perdiendo así control sobre su cuenta.

Para identificar un sitio Web falso, prestá atención a los siguientes detalles:

-

Corroborá que la dirección URL sea correcta, que no tenga letras de más o de menos, y que no sea un subdominio de otro sitio Web.

Por ejemplo: http://mibanco.xyz.com/ puede estar simulando ser el sitio de «mibanco», pero en realidad es un subdominio interno del sitio xyz.com.

- Verificá que el sitio sea seguro:

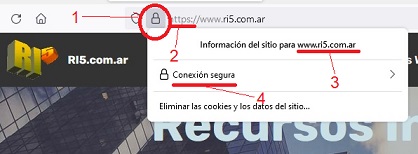

- Fijate que tenga un candado cerrado al lado de la dirección URL. Al hacer clic en el candado, circulado en rojo en la imagen, verás para quien fue emitido el certificado.

- La dirección URL tiene que comenzar con «https://»

- Comprobá que corresponda al sitio web que querés acceder

- Comprobá que mencione que es una «Conexión segura».